No mundo digital, a segurança da informação é um pilar essencial para empresas, governos e indivíduos. Com o aumento de fraudes e vazamentos de dados, proteger documentos e informações sensíveis nunca foi tão crucial. Nesse cenário, o uso de funções de hash e assinaturas eletrônicas se destaca como uma das principais ferramentas para garantir integridade, autenticidade e privacidade. Mas como exatamente essas tecnologias funcionam? E como elas podem ser aplicadas para proteger, anonimizar e até mesmo revolucionar sistemas como a blockchain? Vamos explorar esse tema fascinante, entender por que o SHA-256 é considerado o padrão ouro na proteção contra fraudes e aprender como calcular valores de hash na prática.

Índice

- O que é Hash e Como Ele Protege Documentos?

- Assinaturas Eletrônicas e a Confiança Digital

- Anonimização de Dados com Hash: Protegendo a Privacidade

- SHA-256 vs. MD5: Por Que o SHA-256 é a Escolha Segura?

- SHA-256 na Blockchain: A Base da Confiança Descentralizada

- Como Calcular Hash: Ferramentas e Scripts para Uso Profissional

- Aplicações Práticas em Empresas

- Conclusão: A Tecnologia como Aliada da Segurança

1. O que é Hash e Como Ele Protege Documentos?

Em termos simples, um hash é uma função matemática que transforma qualquer conjunto de dados (como um arquivo, texto ou senha) em uma sequência única de caracteres de tamanho fixo. Essa sequência, conhecida como “valor de hash”, funciona como uma impressão digital dos dados originais. A principal característica de um hash é que ele é unidirecional: é fácil gerar um hash a partir de um arquivo, mas é praticamente impossível reconstruir o arquivo original a partir do hash.

Essa propriedade torna o hash uma ferramenta poderosa para proteger documentos. Por exemplo, ao enviar um arquivo, você pode gerar seu hash e compartilhá-lo junto com o documento. O destinatário pode então calcular o hash do arquivo recebido e compará-lo com o hash original. Se os valores forem iguais, significa que o arquivo não foi alterado durante o transporte. Caso contrário, há indícios de que o documento foi adulterado.

2. Assinaturas Eletrônicas e a Confiança Digital

As assinaturas eletrônicas, como as usadas em portais governamentais ou plataformas como o D4Sign, vão um passo além. Elas combinam o uso de hashes com criptografia assimétrica para garantir não apenas a integridade do documento, mas também a autenticidade do signatário. Aqui está como funciona:

- O documento é transformado em um hash.

- Esse hash é criptografado usando a chave privada do signatário, criando a assinatura digital.

- O destinatário pode descriptografar a assinatura usando a chave pública do signatário e comparar o hash resultante com o hash do documento recebido.

Se os valores coincidirem, o documento é considerado autêntico e íntegro. Esse processo é amplamente utilizado em contratos, declarações e outros documentos legais, garantindo segurança e validade jurídica.

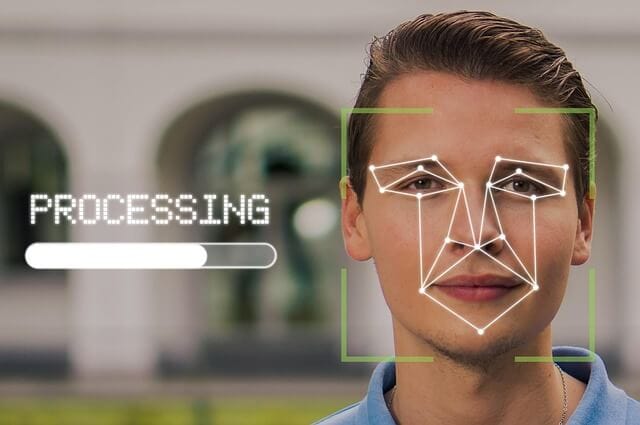

3. Anonimização de Dados com Hash: Protegendo a Privacidade

Além de proteger documentos, o hash também pode ser usado para anonimizar dados sensíveis em bancos de dados. Imagine uma empresa que precisa compartilhar informações com parceiros ou pesquisadores, mas deseja proteger a identidade dos indivíduos envolvidos. Nesse caso, dados pessoais, como CPFs ou e-mails, podem ser substituídos por seus valores de hash.

Por exemplo, ao invés de armazenar “123.456.789-00” em um banco de dados, a empresa pode armazenar o hash desse número. Isso permite que os dados sejam utilizados para análises ou compartilhamento sem expor informações sensíveis. No entanto, é importante ressaltar que a anonimização com hash exige cuidados, como o uso de “salts” (valores aleatórios adicionados ao dado antes do hashing) para evitar ataques de dicionário ou colisões.

4. SHA-256 vs. MD5: Por Que o SHA-256 é a Escolha Segura?

Nem todos os algoritmos de hash são criados iguais. O MD5, por exemplo, foi amplamente utilizado no passado, mas hoje é considerado inseguro devido a vulnerabilidades conhecidas que permitem a geração de colisões (dois arquivos diferentes com o mesmo hash). Isso o torna inadequado para aplicações que exigem alta segurança.

Já o SHA-256, parte da família de algoritmos SHA-2, é atualmente o padrão recomendado para a maioria das aplicações. Ele gera hashes de 256 bits, oferecendo um nível de segurança significativamente maior. Além disso, o SHA-256 é resistente a colisões, o que significa que é praticamente impossível criar dois arquivos diferentes com o mesmo hash. Essa robustez o torna ideal para proteger documentos, autenticar transações e garantir a integridade de dados em sistemas críticos.

5. SHA-256 na Blockchain: A Base da Confiança Descentralizada

O SHA-256 desempenha um papel fundamental na tecnologia blockchain, que é a base de criptomoedas como o Bitcoin. Na blockchain, cada bloco de transações é vinculado ao bloco anterior por meio de um hash, criando uma cadeia imutável e segura. O SHA-256 é usado para gerar os hashes dos blocos, garantindo que qualquer alteração nas transações seja facilmente detectável.

Por exemplo, se um atacante tentar alterar uma transação em um bloco, o hash desse bloco mudará, invalidando todos os blocos subsequentes. Isso torna a blockchain extremamente segura e confiável, pois qualquer tentativa de fraude exigiria recalcular os valores de hash de todos os blocos da cadeia, uma tarefa computacionalmente inviável.

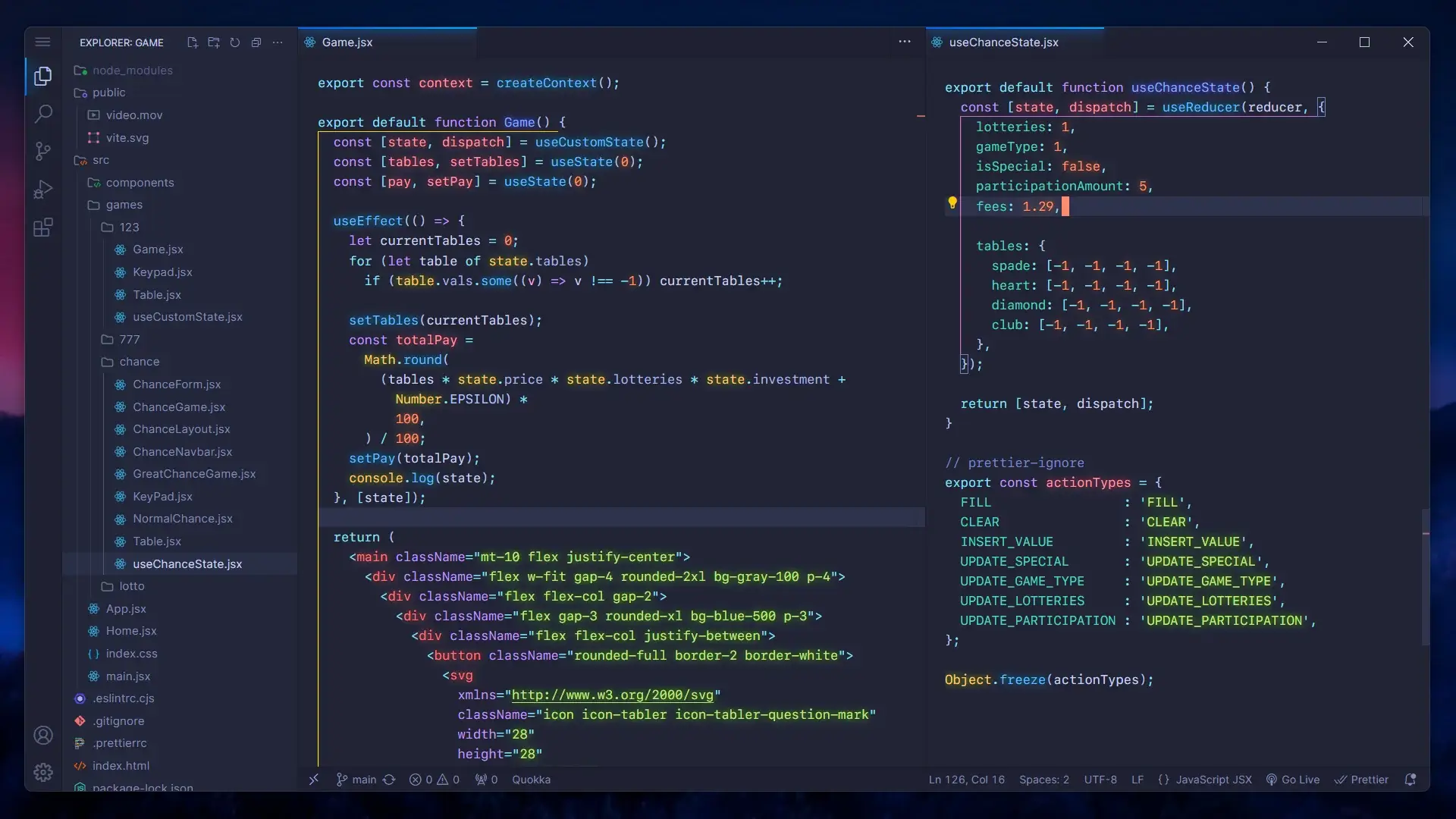

6. Como Calcular Hash: Ferramentas e Scripts para Uso Profissional

Calcular resultados de hash pode ser feito de várias maneiras, desde ferramentas online até scripts personalizados. Para arquivos pequenos, sites e aplicativos como MD5 & SHA Checksum Utility ou Online Hash Tools são suficientes. No entanto, quando se trata de arquivos grandes, diretórios inteiros ou até mesmo colunas específicas em bancos de dados, é mais eficiente usar scripts personalizados.

Por exemplo, minha equipe e eu utilizamos na Perícia Criminal, scripts em Python para calcular valores de hash de múltiplos arquivos em um diretório ou de colunas específicas em bancos de dados. Esses scripts são especialmente úteis em perícias e análises forenses, onde a agilidade e a precisão são essenciais. No meu repositório do GitHub (github.com/talesperito), você encontra exemplos de códigos que podem ser adaptados para suas necessidades. Um dos scripts permite calcular hashes de todos os arquivos em um diretório, enquanto outro foca em gerar hashes de colunas específicas em bancos de dados, como CPFs ou e-mails, anonimizando completamente os dados.

7. Aplicações Práticas em Empresas

No ambiente corporativo, o uso de hash e assinaturas eletrônicas pode trazer diversos benefícios:

- Proteção de Dados Sensíveis: O hash pode ser usado para armazenar senhas de forma segura em bancos de dados, evitando vazamentos.

- Integridade de Documentos: Empresas podem garantir que contratos, relatórios e outros arquivos não sejam alterados sem autorização.

- Compartilhamento Seguro: Dados anonimizados com hash permitem a colaboração entre equipes e parceiros sem expor informações confidenciais.

- Conformidade com Leis de Privacidade: Técnicas como a anonimização ajudam a cumprir regulamentações como a LGPD (Lei Geral de Proteção de Dados).

8. Conclusão: A Tecnologia como Aliada da Segurança

Em um mundo cada vez mais digital, a proteção de dados é essencial para evitar fraudes e garantir a privacidade. O uso de funções de hash, como o SHA-256, e assinaturas eletrônicas oferece uma camada robusta de segurança, permitindo que empresas e indivíduos protejam seus documentos e informações com confiança. Além disso, a anonimização de dados abre portas para o compartilhamento seguro e a análise de informações sem comprometer a privacidade.

Se você deseja fortalecer a segurança do seu negócio ou simplesmente entender melhor como proteger seus dados, investir no conhecimento dessas tecnologias é um passo fundamental. Afinal, em um ambiente digital, a prevenção é sempre a melhor estratégia.

Gostou do conteúdo? Compartilhe sua opinião nos comentários e não se esqueça de assinar nosso blog para receber mais dicas e insights sobre perícias e tecnologia!