Índice:

- Introdução

- Importância da Perícia de Informática na Apuração de Crimes

- Tipos de Perícia de Informática 3.1. Análise de Dispositivos Móveis 3.2. Análise de Metadados 3.3. Vulnerabilidade de Sistemas e Redes 3.4. Golpes de Engenharia Social

- Importância da Área de TI na Perícia

Introdução:

Na era digital, onde a tecnologia permeia todos os aspectos de nossas vidas, a perícia de informática desempenha um papel crucial na apuração de crimes cibernéticos e na busca pela verdade. Neste artigo, exploraremos a importância da perícia de informática, os diversos tipos de análises realizadas e a relevância da área de Tecnologia da Informação (TI) nesse contexto.

Importância da Perícia de Informática na Apuração de Crimes:

A crescente dependência da tecnologia trouxe consigo uma nova gama de crimes digitais, que vão desde ataques cibernéticos até fraudes online. Nesse cenário, a perícia de informática desempenha um papel fundamental na identificação, análise e solução desses delitos.

Os peritos de informática são responsáveis por examinar dispositivos eletrônicos, redes e sistemas, buscando evidências digitais que possam esclarecer a autoria e a dinâmica dos crimes. Sua expertise técnica e conhecimento em ferramentas forenses especializadas são essenciais para garantir a integridade das provas digitais e para a obtenção de resultados precisos e confiáveis.

Importante destaar que quando falamos de perícias de informática podemos ter duas vertentes: criminal (oficial) e particular. A primeira é específica dos Peritos Criminais Oficiais, funcionários públicos que realizam estudos técnicos para apuração de crimes. Já os Peritos Particulares são na verdade, qualquer profisisonal com curso superior que possa estar atuando em uma questão técnica, como por exemplo dentro de uma emrpesa.

Tipos de Perícia de Informática:

1. Análise de Dispositivos Móveis

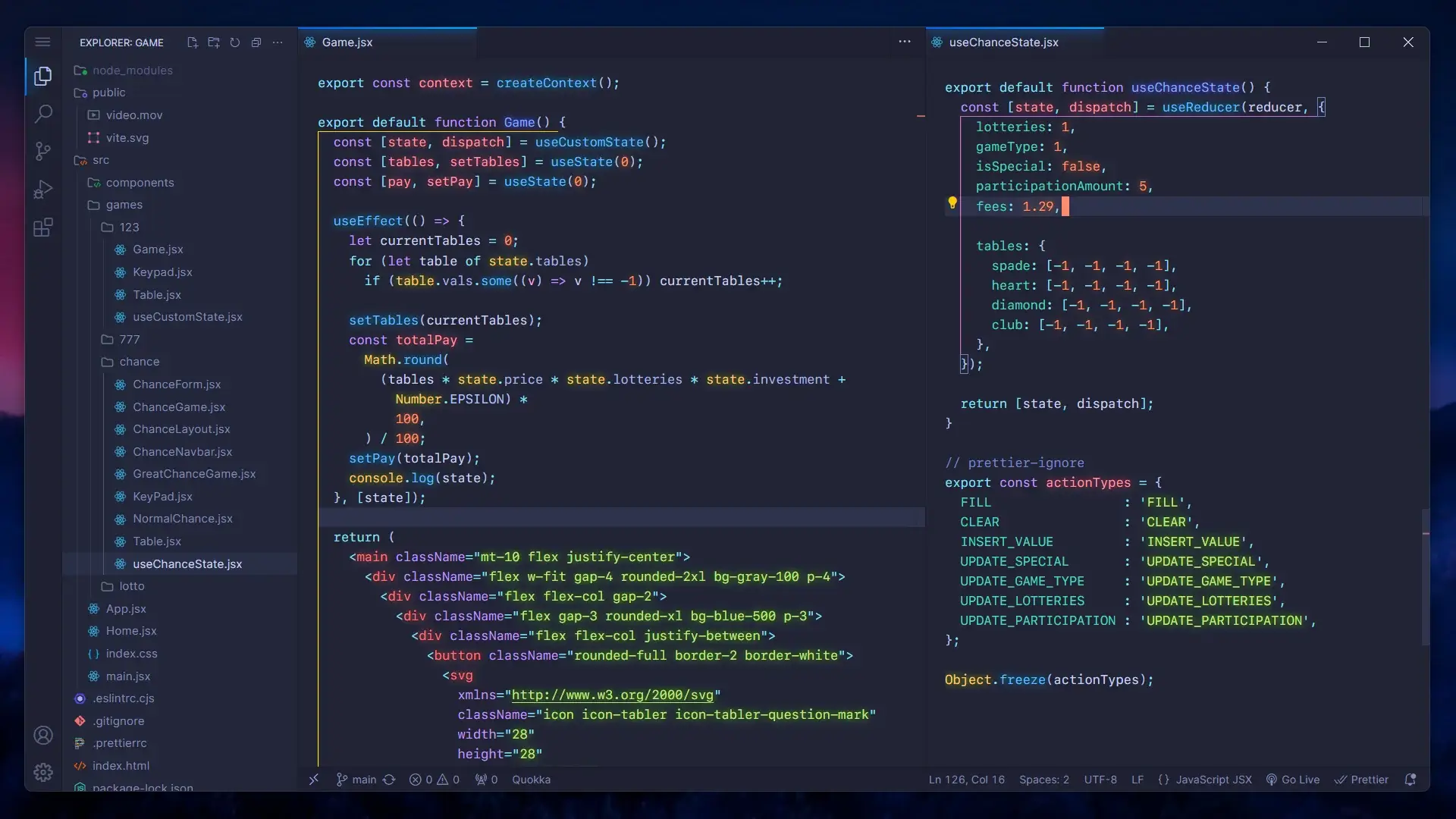

A análise de dispositivos móveis é uma área crucial da perícia de informática, especialmente devido à proliferação de smartphones e tablets. Os peritos utilizam ferramentas especializadas para extrair dados de dispositivos, incluindo mensagens de texto, registros de chamadas, fotos e vídeos. Além disso, técnicas avançadas, como a quebra de senhas e a recuperação de arquivos apagados, são empregadas para acessar informações protegidas. Essa modalidade é restrita aos Peritos Criminais Oficiais, pois necessita-se de autorização judicial para realizar tais exames e apenas com objetivos criminais.

Essa análise detalhada pode revelar não apenas a atividade recente do dispositivo, mas também informações sobre o comportamento e as intenções do usuário. Por exemplo, ao examinar o histórico de navegação e os aplicativos instalados, os peritos podem identificar padrões de atividade suspeita ou evidências de comunicação com outros indivíduos envolvidos no crime.

Atualmente existem alguns softwares utilizados para a Perícia Criminal realizar extrações e análises de smartphones, sendo alguns deles gratuítos como o Ávila e o IPED. No entanto quando há necessidade de remoção de bloqueio (senhas numéricas) os peritos precisam fazer uso de outras ferramentas como o XRY da empresa MSAB ou o software UFED da empresa Cellebrite sediada em Israel. Ambos conseguem realizar extrações denominadas “Físicas” as quais conseguem quebrar senhas por meios de “força bruta” e realizar relatórios de dados constantes em aplicativos de mensagens e redes sociais por exemplo. Para conseguir sucesso, esses softwares costumam realizar downgrade de aplicações, rebaixando sua versão a uma mais vulnerável. No entanto, devido ao elevado custo de aquisição, esses dois são limitados apenas a algumas seções de perícia.

2. Análise de Metadados

Os metadados são informações ocultas em arquivos digitais que podem revelar detalhes importantes, como data e hora de criação, localização geográfica e histórico de alterações. A análise de metadados é crucial na verificação da autenticidade e integridade de documentos digitais, bem como na reconstrução de eventos ocorridos em determinado período de tempo.

Ao examinar os metadados associados a arquivos relevantes para uma investigação, os peritos podem determinar a origem e a trajetória desses arquivos, fornecendo insights valiosos sobre sua autenticidade e possível manipulação. Essas informações podem ser fundamentais para estabelecer a linha do tempo de um evento ou verificar a autenticidade de documentos apresentados como prova.

Para verificar metadados de arquivos em geral, pode-se usar diversas ferramentas descritas nesse site.

3. Vulnerabilidade de Sistemas e Redes

A perícia de informática inclui a identificação e análise de vulnerabilidades em sistemas e redes de computadores. Os peritos realizam testes de penetração e análises de segurança para avaliar a resistência de sistemas a ataques cibernéticos e identificar possíveis pontos de falha que possam ter sido explorados por criminosos.

Ao identificar e remediar essas vulnerabilidades, os peritos ajudam a fortalecer a segurança dos sistemas e redes, reduzindo o risco de futuros ataques e protegendo as informações confidenciais dos usuários. Além disso, a análise de vulnerabilidades pode fornecer insights valiosos sobre as táticas e técnicas utilizadas pelos invasores, ajudando as organizações a melhorar suas práticas de segurança cibernética.

Importante destacar que essas ações preventivas de vulnerabilidade são realizadas comumente de forma particular e não na apuracão de crimes pelos Peritos Criminais Oficiais. Esses normalmente entram em acão após ocorrer um delito de invasão de rede em um estabelecimento qualquer.

4. Golpes de Engenharia Social

Os golpes de engenharia social são uma forma de manipulação psicológica utilizada por criminosos para obter informações confidenciais ou induzir vítimas a realizar ações prejudiciais. A perícia de informática inclui a análise de técnicas de engenharia social utilizadas em ataques de phishing, fraudes online e outras formas de manipulação digital.

Ao examinar os métodos e estratégias empregados pelos criminosos em golpes de engenharia social, os peritos podem identificar padrões de comportamento e pontos de vulnerabilidade nas vítimas. Isso permite que as organizações desenvolvam estratégias de conscientização e treinamento para educar seus funcionários sobre os riscos associados a esses ataques e como evitá-los.

Importância da Área de TI na Perícia

A área de Tecnologia da Informação desempenha um papel fundamental na perícia de informática, fornecendo suporte técnico e conhecimento especializado para os peritos. Profissionais de TI são responsáveis por desenvolver e manter ferramentas forenses, realizar análises de segurança em sistemas e redes, e fornecer treinamento e capacitação para os peritos que atuam na linha de frente da investigação digital.

Além disso, a colaboração entre peritos de informática e profissionais de TI é essencial para garantir a eficácia e integridade dos procedimentos de perícia, permitindo que evidências digitais sejam coletadas, preservadas e analisadas de forma adequada.

Com a recente inclusão da Cadeia de Custódia da prova pericial dentro do nosso Código de Processo Penal Brasileiro, os vestígios digitais (arquivos, fotos, vídeos, etc) são criptografados e assinados para garantir que não possam ser alterados durante a investigação. As ferramentas mais comuns incluem senhas de protecão e cálculo do código de Hash dos arquivos os quais são citados no corpo do laudo pericial.

Uma das formas mais comuns de proteger a integridade de um arquivo é usando um código hash, que nada mais é do que uma função matemática que transforma dados de qualquer tamanho em um valor de comprimento fixo, geralmente uma sequência alfanumérica. Essa transformação é unidirecional, o que significa que é computacionalmente inviável regenerar os dados originais a partir do código hash. Entre os códigos hash mais utilizados está o SHA-256 (Secure Hash Algorithm 256 bits). Ele recebe esse nome porque gera um hash de 256 bits, oferecendo uma ampla gama de valores possíveis.

O SHA-256 é altamente valorizado por sua robustez e ampla utilização em sistemas de segurança digital, como criptografia de senhas, verificação de integridade de arquivos e autenticação de mensagens. Sua resistência computacional torna extremamente difícil a ocorrência de colisões (quando dois conjuntos de dados produzem o mesmo hash), o que o torna uma escolha popular para garantir a segurança e a integridade dos dados em diversos contextos.

Para calcular o Hash de um arquivo você pode utilizar ferramentas online como o site FileFormat.info ou caso o arquivo seja maior que 5MB, o próprio aplicativo PowerShell através do comando certutil.

Em resumo, a perícia de informática desempenha um papel vital na investigação e prevenção de crimes cibernéticos, e a colaboração entre a área de TI e os peritos é essencial para o sucesso das operações de perícia digital.